Articoli Recenti

-

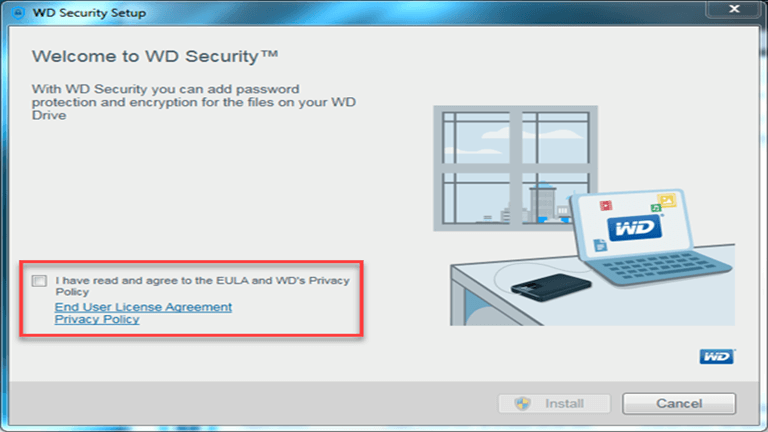

Bloccare con password i dischi WD

Quella che vediamo oggi è una soluzione proprietaria di WD e di conseguenza utilizzabile solo con dischi WD, vediamo come bloccare con password i dischi…

-

Come firmare documenti PDF con iPhone

Siete fuori casa e vi siete dimenticati di firmare quel PDF importantissimo? Nessun problema, grazie a questa mini-guida vedremo insieme come firmare documenti PDF con…

-

Scopri chi ti ha chiamato o mandato un SMS

Scopri chi ti ha chiamato grazie all’elenco in continuo aggiornamento di numeri telefonici di telemarketing, call center, pubblicità e truffe

-

FASTWEB: truffa telefonica aumento canone

Una telefonata da operatori che si spacciano per Fastweb pronti per una truffa coi fiocchi; importante aumento del canone mensile o passaggio nuovo operatore (Vodafone…

-

Mittente email sicuro? Scoprilo SUBITO

il mittente dell’email è sicuro? scoprilo grazie all’elenco in continuo aggiornamento di email legate a marketing, pubblicità e truffe

-

5 iPhone effetti Live delle foto… quello che non sapevi

Fai le foto con il tuo iPhone in modalità live? Forse non sapevi che ce ne sono più di uno! In questa guida vedremo gli…

-

Google presenta i nuovi Pixel: Pixel 9, Pixel 9 Pro e Pixel 9 Pro XL. Un miglioramento su tutti i fronti

Google presenta i nuovi Pixel 9, 9 Pro e 9 Pro XL. Vediamo insieme le differenze e relative caratteristiche

-

Installare Apktool da terminale su macOS

In questa guida viene mostrato come installare apktool su macOS, che permette di analizzare il codice sorgente presente all’interno dell’applicazione

-

Steam condivisione libreria con gli amici, non sprecare soldi… condividili!

La nuova funzionalità di Steam condivisione libreria, permette agli utenti di metter in comune la propria lista di giochi con amici, consentendo loro di accedere…

-

Honda Android Auto Wireless, come attivarlo gratuitamente

Possedete un veicolo e volete collegare il vostro smartphone per avere funzionalità aggiuntive nell’inforainment? Oggi vedremo come abilitare Honda Android Auto Wireless su una Jazz…

-

iOS 18 novità e nuove funzioni…ma non tutti gli iPhone potranno installarlo

iOS 18 Novità! Apple introduce widget interattivi, intelligenza artificiale avanzata, maggiore privacy, e personalizzazione della schermata Home. Migliora le prestazioni e integra Apple Vision Pro.…

-

Aggiornamenti di sicurezza Android/iOS: cosa sapere e come prepararli

Gli aggiornamenti di sicurezza su Android e iOS sono fondamentali per garantire la protezione dei nostri dati personali e della nostra privacy.